Бесплатный аудит устойчивости к киберугрозам проходит по 2м популулярным для кибер-атак направлениям

Проверка систем резервного копирования (бэкапов) для исключения возможности шифрования или удаления данных

Глубокий анализ трафика компании для выявления скрытого присутствия хакеров, майнеров и вредоносного ПО

.NetAlert выявляет угрозы до того, как произойдёт шифрование, удаление данных и остановка бизнеса

Нарушение политик ИБ

Автоматически сгенерированные домены

Активность вредоносного ПО

Признаки атак, не обнаруженных ранее

Злонамеренный обход средств защиты

Угрозы в зашифрованном трафике

Эксплуатация уязвимостей в сети

Потенциальные цепочки атак

Хакерские инструменты

Перемещение злоумышленника внутри периметра

Аудит выявляет угрозы до того, как произойдёт шифрование, удаление данных и остановка бизнеса

Проведем тестирование восстановления резервных копий

Определим вероятность шифрования копий инфраструктуры и баз данных

Найдем уязвимости в процессах резервного копирования

Определим скорость восстановления компании после заражения

Оценим вровень устойчивости бизнеса с кибер-атакам

Наличие признаков проведения сетевых атак и компрометации сети

Теневая инфраструктура, использующая неучтенные службой IT устройства в сети организации

Частые проблемы,

которые выявляются в ходе аудита

которые выявляются в ходе аудита

Резервные копии создаются нерегулярно, вручную или отсутствуют

Учетные данные, передаваемые по сети в открытом виде с анализом и выявлением словарных паролей

Нет оффлайн-бэкапов критических данных

Возможность восстановления бэкапов проверяется по

факту необходимости восстановления, а не по факту создания копии

факту необходимости восстановления, а не по факту создания копии

ЗАКАЗАТЬ БЕСПЛАТНЫЙ АУДИТ

Лучше 1 раз проверить, чем разгребать последствия

Каждая компания, пережившая кибератаку,

за день до катастрофы была уверена, что у неё «всё хорошо»

за день до катастрофы была уверена, что у неё «всё хорошо»

* согласно исследованиям Positive Technologies за 2024-2025 год.

От 30 минут до 3х дней

среднее время проникновения злоумышленника в инфраструктуру компании*

В 46% организаций

обнаружены следы вредоносного ПО*

Более 70% успешных атак

из сети происходит с использованием вредоносного ПО*

85% компаний

используют незащищенные протоколы передачи данных*

Владимир Конечный,

Основатель, SEO, 20 лет в кибер-расследованиях

Основатель, SEO, 20 лет в кибер-расследованиях

"За 15 лет расследования кибер-атак ни одна компания не смогла предоставить бэкапы быстрее 2ух суток, а большая часть бэкапов была непригодна для восстановления"

Быстрая самопроверка: запросите у своего IT-специалиста показать вживую резервные копии

*Если эти условия не выполняются, запишитесь на бесплатный аудит

В течение 2х часов* должны быть предоставлены скриншоты бэкапов

В течение суток* бэкап должен быть подготовлен к тестированию восстановления

Как мы проводим аудит

Собираем требования бизнеса по скорости восстановления

Изучаем требования бизнеса по RTP/RPO и требования к уровню защищенности IT.

Анализируем текущую инфраструктуру

Анализируем резервные копии инфраструктуры и процессы копирования

Устанавливаем систему глубокого анализа трафика в инфраструктуру на 1-2 неделии

Тестируем на восстанавливаемость резервные копии

Подготавливаем отчет

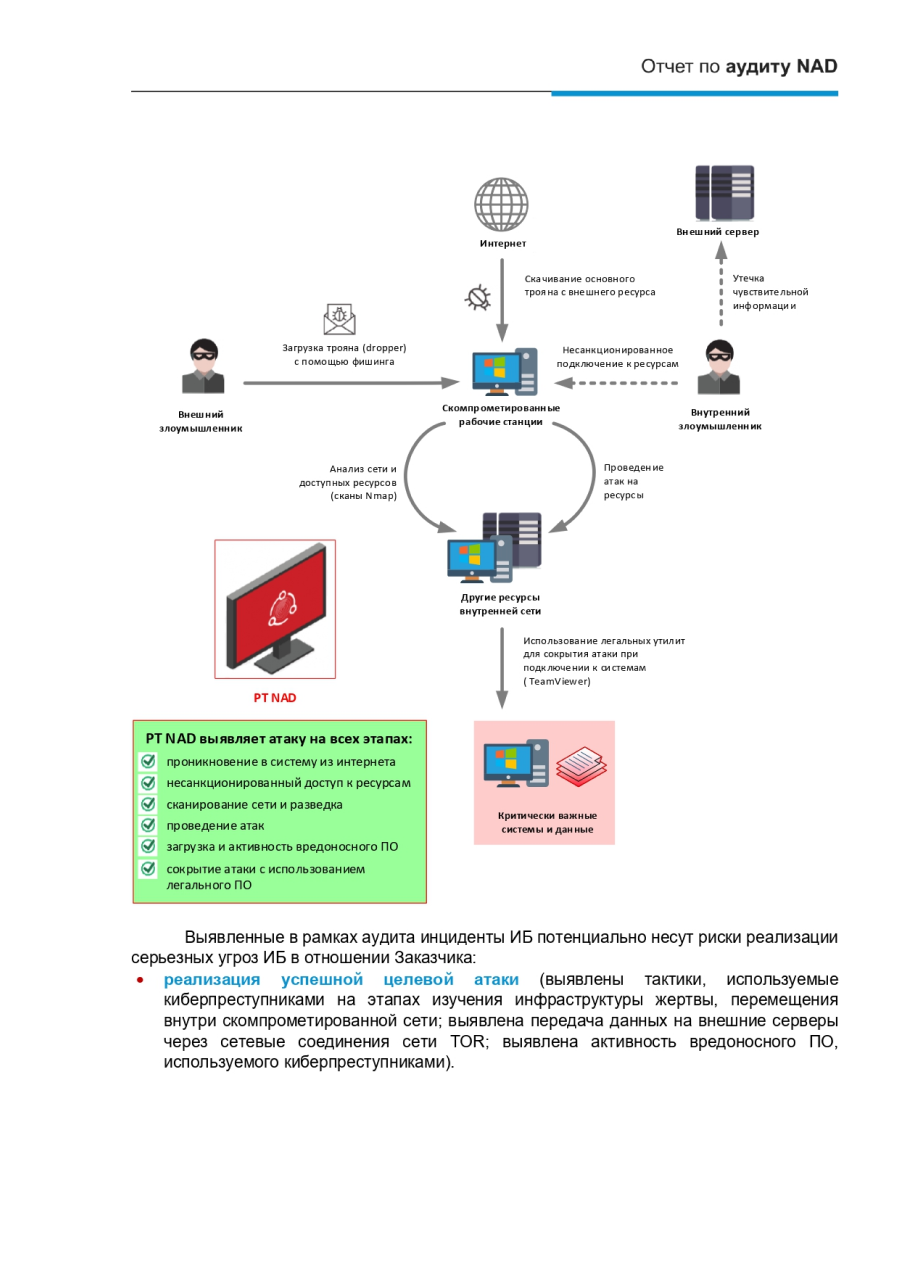

Проверка проходит с использованием

системы глубокого анализа трафика PT NAD (в виде ПАК или ПО)

системы глубокого анализа трафика PT NAD (в виде ПАК или ПО)

Этот инструмент позволяет вовремя обнаружить вредоносную активность внутри сети, которая была пропущена на уровне периметра сети (NGFW) и на уровне рабочих станций (Anti-Virus)

Этап 1

Инсталляция в инфраструктуру заказчика и заведение копии сетевого трафика

Этап 2

Накопление информации о трафике, неделя и более

Этап 3

Анализ сработок PT NAD и составление отчета и подробных рекомендаций по ним

1

2

3

Типовая схема подключения PT NAD представлена на рисунке

ЗАКАЗАТЬ БЕСПЛАТНЫЙ АУДИТ

Лучше 1 раз проверить, чем разгребать последствия

СВЯЗАТЬСЯ С НАМИ

Адрес: г.Новосибирск, Октябрьская магистраль 2, оф 510

НПП "Рекорд" © 2011-2025

ИП Конечный В.С.

ИНН 540698195996

ОГРНИП 315547600055806

ИНН 540698195996

ОГРНИП 315547600055806

.NetAlert

Независимая выездная проверка сетевой безопасности